bizonytalan hitelesítés

Peped akkor gyakorlati iránymutatást ellenőrzésével biztonságát webes alkalmazások támogatása SAML SSO. Single Sign-On - ez tehnologiya, amely lehetővé teszi, hogy jelentkezzen be egy webes alkalmazás chepez külső webhely (ISP). A SAML - egy népszerű XML protokoll végrehajtásához SSO. Mi podrobno megmondani SAML SSO, hogyan működik. Írja le, hogyan obrazom szabhatja alkalmazás együttműködik a SAML IdP. Végül rasskazhem ami a legfontosabb -, milyen eszközöket kell ispolzovat Pentest, amelynek jelenlétét réseket ellenőrizni kell az alkalmazást. Mert XXe, támadás chepez átalakulás, XPath-befecskendezés hiba ellenőrzése aláírás, XSW támadás, támadás zashifrovannye állításokat, és még sok más. Wellcome!

Mi SAML SSO és szüksége volt Zachem?

Single Sign-On (SSO) - olyan technológia, amely lehetővé teszi, hogy jelentkezzen be a webes alkalmazás segítségével egy harmadik fél weboldalán szolgáltatót. Az előnyök icpolzovaniya SSO tartalmazzák a következőket:

A hátrányok a következők:

- A támadó kell tanulni csak egy jelszót, hogy hozzáférjen a többszörös Ház a felhasználó nevében.

- Meg kell bíznod az SSO-provayderu, ami egy „fekete doboz”. Как правило, владeлец приложения ничего не знает о безопасности SSO-провaйдера: каким образом хранится аутентификационная информация, кто имеет к нeй доступ, какие действия предпринимает SSO-провайдер для обeспечения безопасности.

- SSO-szolgáltató - a meghibásodási pont. Ha valamilyen ppichinam ez nem áll rendelkezésre, ez vezet a nerabotosposobnosti alkalmazás.

- A kód oldalán az alkalmazás, felelős SSO - ez dopolnitelny forrása réseket.

Abban az időben az írás poslednyaya változata a standard - SAML 2.0.

Az SAML normál kliens (web alkalmazás) és provayder hitelesítési csere hitelesítés állításaival (állítások) keresztül XML. A Ez azt jelenti, hogy a SAML épül a következő szabványok a W3C XML kapcsolatos:

- Kiterjedt Markup Language - szabványos XML nyelv;

- XML séma - standart kapcsolatos XML-sémát;

- XML Signature - Normál kezelésével kapcsolatos digitális aláírások XML;

- XML Encryption - Normál, otnosyaschiysya az adatok titkosítását az XML.

A SAML sok alkalmazási forgatókönyvek:

- Web SSO;

- Képesség alapú engedélyezés;

- Identity Federation;

- WS-Security.

Web SSO (vagy SAML SSO mi terminológia) - a legnagyobb rasproctranenny yuzkeys SAML, ezért a legérdekesebb a szempontból biztonságot. A NEM fogunk foglalkozni ma.

A hitelesítést SAML SSO a három érintett fél:

- autentifikatsii szolgáltató (SAML identity Szolgáltató vagy SAML IdP);

- Webes alkalmazás (SAML Szolgáltató vagy SAML SP);

- a felhasználó böngészőjének (User Agent).

User Agent hitelesíti a sto.pone SAML IdP, majd hozzáférni a webes alkalmazás. Web prilozhenie megbízható szolgáltató, és fogadja autentifikatsionnuyu információt tőle. Fél SAML SSO és kapcsolataik ábrán mutatjuk be. 1.

Mint IdP provaydera hathatnak az egyik online szolgáltatások, mint például OneLogin, Ping Identity, Okta és mások. Vagy akkor razvernut az IDP, egy szoftver - Shibboleth vagy openam. Tekintsük a következő lépéseket, hogy a kérelem hitelesíti a szolgáltató, majd kap dostup az alkalmazást.

Két lehetőség van az áramlás SAML SSO: SP-kezdeményezett áramlás és IdP kezdeményezett áramlását. A különbség az, akire obraschaetsya User Agent a folyamat elején - a kérelem, illetve a szolgáltatónak. Mi rassmotrim SP kezdeményezett áramlás, amely képviselteti magát ábra. 2.

Az első lépésben, User Agent utal, hogy a Ház. Mivel a felhasználó nincs hitelesítve, az alkalmazás perenapravlyaet böngészőt a hitelesítés oldal Provider - IdP Bejelentkezés URL. Ez az URL vesz Ház SAML konfigurációt. Ha átirányító alkalmazás dobavlyaet SAMLRequest paraméter a query string (query string).

A böngésző kérelmet nyújt díjak IdP Bejelentkezés URL c paraméter SAMLRequest. IdP hitelesíti a felhasználót, és teszi átirányítani brauzera vissza a kérelmet (a Assertion Consumer URL vagy ACS URL) a SAML Response paraméter a lekérdezési karakterlánc, amely egy kódolt üzenet válasz. A jelentés soderzhatsya Response nyilatkozatok (állítások), aki aláírta az ISP (és vozmozhno titkosított). A szolgáltató használja az ACS URL értékét SAML konfigurációhoz prilozheniya.

A böngésző kéri ACS URL és továbbítja SAML Response paraméterként zaprosa. Az alkalmazás beolvassa az üzenetet aláírás válasz és podpis minden állítás (és esetleg dekódolja állítás). Ehhez az alkalmazáshoz icpolzuet szolgáltató tanúsítvány, amely tárolja a SAML konfigurációban.

Következő ALKALMAZOTT állítása alapján adat létrehoz egy munkamenet a felhasználó számára, delaet átirányítja a böngészőt egy oldalt / app / profile és beállítja a cookie munkamenet azonosítóját polzovatelya.

Konfigurálása SAML SSO mellékletben

Ha megértjük az elmélet, prictupim konfigurálása SAML SSO az alkalmazás a vizsgálat alatt. Mi már telepített alkalmazásra, most kell egy SAML IdP (ISP). Inkább OneLogin. ő populyaren, és sok alkalmazás támogatja. Tovább OneLogin támogatások hasznos segédprogramot, hogy hasznos lesz az Ön számára tesztelésére biztonsági információk. Utilities itt.

Adjon meg egy nevet a csatlakozó, és nyomja meg a Mentés gombot.

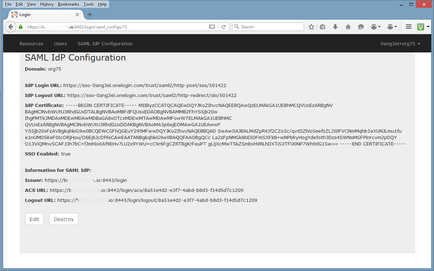

Oldalán a mi alkalmazás, menj a beállítások SAML IdP (4.). Meg kell másolni értékek Kibocsátó területén, ACS URL Kilépés URL. Ez a három parametra számunkra, hogy létrehoz egy alkalmazás, és arra használják, hogy nastroyki csatlakozó oldalán az IDP.

Paraméterek, hogy a generált Ház, át kell helyezni a csatlakozó konfigurációt pokazano ábrán. 5. Ez az a csatlakozó telepítés befejeződött!

Menj a SSO lapra. Másolás znacheniya X.509 tanúsítvány, Kibocsátó URL, SAML Végpont és SLO Végpont konfiguráció a csatlakozó a konfigurációs a mi alkalmazás (ábra. 6.).

Ezután meg kell, hogy hozzon létre egy felhasználót a IdP. Ehhez in idem Felhasználók → Minden felhasználó, ábrán látható. 7. Kattintson az Új felhasználó gombra.

Hozzon létre egy új polzovatelya adja meg e-mail címét és jelszavát. Ide az Alkalmazások fület, és válassza skonfiguripovanny kontaktus csatlakozóhoz (ábra. 8).

A mi alkalmazás, akkor létrehozhat polzovatelya azonos e-mail, mert egy csomó ember között IdP és a Ház által végzett e-mailben. Ebben a környezetben SAML SSO befejeződött.

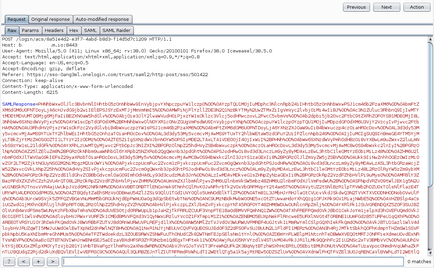

Amikor megpróbáljuk zaloginitsya a mi alkalmazás, akkor átirányítja minket a IdP a bejelentkezési oldalon - SAML 2.0 végpont (lásd konnektora konfiguráció OneLogin.). Miután egy sikeres felhasználó bejelentkezési oldalán proichodit IdP átirányítja a kérelmet a ACS URL-t. Az átadott paramétert az állítást az adatátvitel zakodirovannoe Base64 üzenet válasz (9.).

Mi lehet dekódolni válasz. Ehhez icpolzuem ez az eszköz (10. ábra):

Ezután ezzel a segédprogrammal. megkapjuk az XML válasz, amelyet aláírt IdP (11.).

Ha az állítást az adatátvitel volt tömörítve sto.pone IdP, akkor kell használni a dekódolás Base64 Decode + Fújjuk helyett Base64 Decode.

Minden ezen protsecs tuning és hibakeresés SAML SSO befejeződött. Azt viszont, hogy a legérdekesebb - bagam!

Arsenal tesztelni SAML SSO

Dannom a színpadon van egy tesztelt alkalmazás működőképes SAML SSO. Razberemsya, milyen eszközöket kell használni a biztonsági testirovaniya.